ブログ運営面では、「管理者ログイン」を他者に突破されてしまうと致命的なセキュリティ問題となります。それを防ぐために、「強固なパスワード」等で対応されていると考えますが、「総当たり」をされてしまうケースも考えられます。

・特に、「ログインページ変更」「画像認証」でも防げない「XMLRPC攻撃(総当たり攻撃)」があります。残念ながら、うちでは、その実態有りだったので、安全性を高めるために、対策しました。

「管理者ログイン」の標準的な防御方法

「管理者ログイン」は、「ユーザー名とパスワードの組み合わせ」を基本として、守られています。ただ、他者に「ユーザー名」を知られてしまうと、「パスワード」だけが防御です。これらも含めた主な方法は以下の通りです。

| ユーザー名 | ・強固なモノ(長い文字列、大文字/小文字含む、色々な記号)が良いです。 ・ブログ名/ニックネームと同じでは、容易に類推できてしまう脆弱なモノです。短い文字列も同様です。 ・ただ、「https://サイトURL/?author=1」で他者に読み取れます。読み取れない工夫を参考記事に記載です。ただし、「ブログ名/ニックネーム=ユーザー名」であれば、この工夫も、ほぼ意味が無いので、「ユーザー名/ニックネーム変更」が望ましいです。 |

|---|---|

| パスワード | ・強固なモノが良いです。 ・最近の「パスワード管理アプリ」では、パスワード作成機能が付与されているので、便利です。 ・ただ、長時間の「総当たり攻撃」では、突破される可能性があります。本記事は、この観点で、後述します。 |

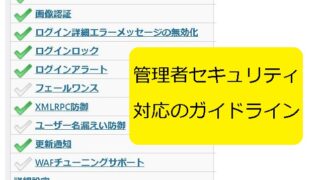

| 「SiteGuard WP Plugin」 | ・上記以外でも、様々な対策が可能なプラグインです。 ・「管理ページアクセス制限」「ログインページ変更」「画像認証」「ログインロック」等です。参考記事に記載です。 |

WordPressブログ管理者のセキュリティ対応のガイドライン(標準)の参考記事です。

・前述の「ログインページ変更」は、標準ログインページから、新規に設定した「固有のモノ」に変更されます。これを知らないとログイン出来ないので、「ユーザー名」「パスワード」に加えて、複雑になるので、セキュリティ度アップです。

・また、「画像認証」も、機械では自動対応できないので、セキュリティ度アップです。もちろん、人間が見ながらなら、突破できますが、トライ数が必要な他者には有効な手段です。

どうしても起こり得る「XMLRPC攻撃(総当たり攻撃)」

そもそも、「XMLRPC」とは、「WordPressにログインしなくても、メールやプラグインを使ってスマホから記事を投稿できるようにするもの」です。この機能は、「SiteGuard WP Plugin」で、一部OFFに出来るので、前述の参考記事に記載です。

・ただ、「ユーザー名」が他者に知られてしまうと、たとえ、一部OFFとしていても、この機能が悪用され「XMLRPC攻撃」と呼ばれる「パスワードへの総当たり攻撃」が可能となります。

・要するに、「ログインページ変更」や「画像認証」をしても、「ログインページ」を使用しないので、無意味です。これが、「XMLRPC攻撃」です。

XMLRPCの意味

参考情報です。「XMLRPC:eXtensible Markup Language Remote Procedure Call」であり、「XML」と「RPC」に分けられます。「XML(マークアップ言語)」は、ファイルの書き方のルールであり、HTMLの親戚のようなモノです。要するに、「XML形式のデータをHTTPでやり取りするための約束事」と理解すれば、良さそうです。

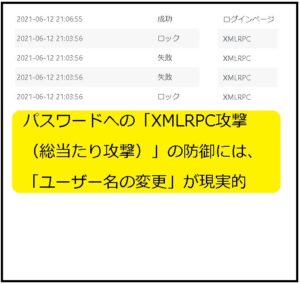

うちの場合の「XMLRPC攻撃(総当たり攻撃)」の実態

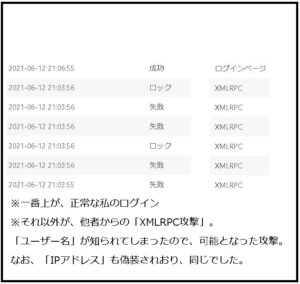

「SiteGuard WP Plugin」で、「ログイン履歴」が確認できます。要するに、例えば、「XMLRPC攻撃」が数分間で5回でした。長時間の攻撃にさらされていました。

・「ユーザー名」が他者に知られてしまったので、可能となった「パスワードへの総当たり攻撃」です。「IPアドレス」も偽装されており、うちと同じでした。なお、「ロック」は、「SiteGuard WP Plugin」での「ログインロック」機能であり、有効対策である事が分かります。

・うちでは、参考記事の記載前に、「ユーザー名」が他者に知られていました。対策が出来ていなくて、残念でした。

・なお、「SiteGuard WP Plugin」設定で、「ロック時間」を1分としていたので、画像のように、ロックした1分後に、攻撃再開ですが、5分にすると、トライ数を少なく出来るので5分がお勧めです(前述の参考記事に記載)。

・「ログイン履歴」で、「他者侵入の検証」も可能です。「成功」&「XMLRPC」で該当有りなら、他者侵入があったという事です。うちでは、幸いな事に、該当無しでした。「パスワードを強固」にした効果かも、しれません。

総当たり攻撃のトライ数

・上記の例では、「5分で3回」のトライが可能です。従って、「1時間で3回×12=36回」=「一日24時間で36×24」=「1年で36×24×365=約32万回」です。「ログインロック機能」は、同一IPアドレスが基本なので、別の1000台から攻撃されれば、「約32万回×1000台=約3億2000万回」となります。対策が必要と考えます。

「XMLRPC攻撃(総当たり攻撃)」防御方法

1つの方法は、「XMLRPC」の停止です。ただ、これは、予期せぬ悪影響のリスク(スマホから操作できなくなる等)があります(前述の参考記事に記載)。

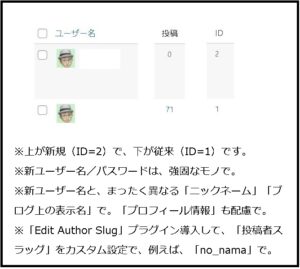

従って、他者に知られてしまった「ユーザー名の変更」が、現実的です。ダイレクトに「ユーザー名」変更が出来ない仕様になっていますので、別ユーザー登録となります。

・うちでは、以下の様に、「新規ユーザー名(管理者)」を作成しました。メールアドレスは、違うモノが必要なので、あらかじめ、ご準備ください。

・問題無く使用できる事を慎重に確認後、「従来ユーザー名」を削除が良いです。なお、削除時に、従来ユーザーの投稿情報等を引き継げますので、安心です。

・「ユーザー名の変更後」も、安心しないで、定期的な「ログイン履歴」の確認もお願いします。なお、「従来ユーザー名」での使用メールアドレスに戻したい方は、「従来ユーザー名」を削除に、「新規ユーザー名」でログイン後に、変更可能です。

・上記の「Edit Author Slug」プラグイン対策に関しても、前述の参考記事に記載です。

まとめ

WordPress管理者セキュリティで、どうしても起こり得る「XMLRPC攻撃(総当たり攻撃)」防御方法を記載しました。脆弱なため、他者に知られてしまう「ユーザー名の変更」が現実的です。

・今後、「ユーザー名とパスワード」を強固にした上で、他者に「ユーザー名」が知られないように、プラグインも活用して、関連記事の対策もしていく必要があります。

皆さんのご参考まで(^^) 何かあれば、お気軽にお問い合わせください。

2021年6月13日

関連記事

・本記事も含めた「ブログ関係」の記事マップです。「Googleアドセンス」「WordPressトラブル」「収益性向上」です。ご興味があれば、下記の記事リストからどうぞ。

上記も含めた、本ブログの「気ままな独り言」カテゴリー(水槽、ブログ、仕事、猫と人間など)の記事リスト(約30件)です。他の記事も、どうぞ。

・各記事の左上に「検索窓」があるので、気になるキーワードを入れて頂ければ、ご要望の記事があるかもしれません。